¿Y si me están atacando?

Probablemente alguna vez has escuchado el término de “bots”. Esto no son más que programitas que están en la red, para realizar algún fin. Algunos bots son buenos pero también los hay los malos, por decirlo así.

Aquellos bots en busca de puertas (o puertos mejor dicho), para intentar atacar, sea un servidor, una PC, etc.

El hablar de temas de seguridad es un tema sumamente complejo, y que incluye una gran cantidad de temas, tales como Firewalls, Escaneo de la red, explotación, vulnerabilidades, parches de seguridad, etc etc. Los cuáles no se tratarán en este artículo, pero que tocaré en artículos posteriores.

El objetivo, es que te quedes con la idea que al conectar un dispositivo a la red, existen bots mandando paquetes a tu equipo. Pero tampoco hay que alarmarse, dado que muchos de esos ataques los contiene el mismo Sistema Operativo con sus parches instalado, y la otra, es más fácil que a un atacante le llame la atención, digamos, los equipos informáticos de un gobierno, que las fotos de Juan Pérez.

Comentando lo anterior, vamos a ver un ejemplo de como cerrar puertos en Mikrotik, esto es, una de las primeros pasos que deberías realizar cuando configuras un ruteador, en este caso el Mikrotik.

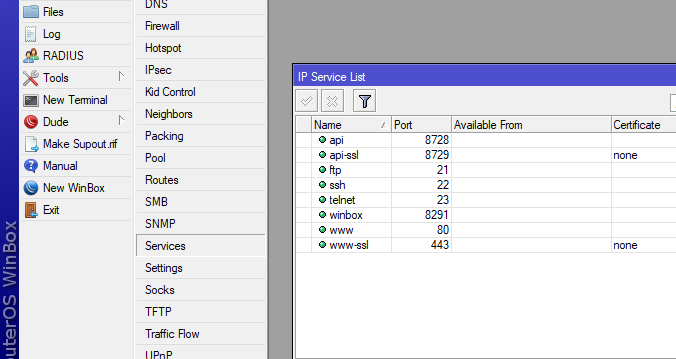

Por default vienen abierto varios puertos, vamos a corroborarlo en IP – Services:

Nos damos cuenta que por default vienen abiertos varios puertos, tales como ftp, ssh, telnet, www, winbox etc.

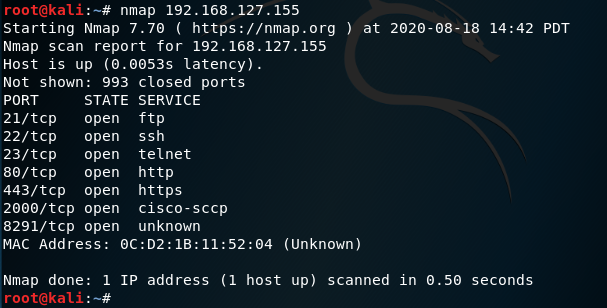

Existe una herramienta en Linux llamada nmap (Network MAPper) la cual es una herramienta gratuita que nos ayuda a identificar (en este caso) puertos abiertos, y más detalles que explicaré en otro artículo.

Para ejecutar nmap, basta con indicar nmap <host_a_escanear>, como se muestra en la siguiente imagen :

Ahí vemos que ese equipo tiene puertos abiertos, aunque nosotros lógicamente ya lo sabemos, esta información llega a ser relevante en los ataques, dado que al estar un puerto abierto, el atacante incluso puede saber que software y versión está corriendo en ese puerto, por mencionar algo, se puede saber que se está ejecutan un servidor web Apache con la versión X. El atacante buscará un exploit (herramienta para explotar vulnerabilidad) e intentará atacar en ese puerto.

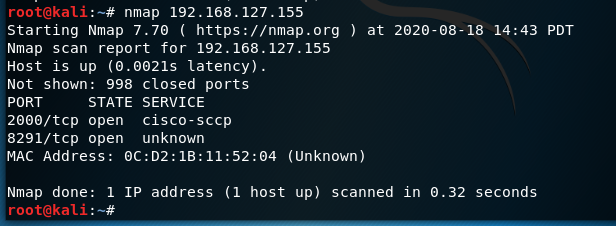

Ahora vamos a cerrar los puertos en el Mikrotik:

Solamente dejamos el puerto 8291, que incluso lo podemos cambiar, este puerto si lo debemos dejar, dado que de esta manera nos conectamos a nuestro equipo.

Ejecutamos nuevamente el nmap:

Y vemos que ya no detecta los puertos que anteriormente estaban abiertos.

Esto es algo muy sencillo y que debemos realizar en un Mikrotik. Existen otras herramientas, tales como un Script Básico que pudiéramos ejecutar para una seguridad más avanzada, por ejemplo podríamos bloquear alguna IP que falle varias veces el intento de acceso, y la mandamos a un grupo de bloqueo, en realidad se pueden realizar muchas cosas más.

Pero lo básico es esto. Espero te sea de utilidad, y si tienes alguna duda favor de indicarla en los comentarios. Nos leemos hasta el próximo artículo.